踢爆 女中尉入侵6小時無人知 極機密軍網遭駭--蘋果日報2016/08/16

https://youtu.be/xHAPCAZzI-0

若網頁無法觀看,則請點選YouTube連結網址,前往YouTube觀看。

最新》極機密軍網遭駭 國防部:系統第一時間就通報

https://youtu.be/5_ylCHjJH8M

若網頁無法觀看,則請點選YouTube連結網址,前往YouTube觀看。

女中尉入侵6小時 極機密軍網遭駭

https://youtu.be/CHK81HmXjPg

若網頁無法觀看,則請點選YouTube連結網址,前往YouTube觀看。

踢爆 女中尉入侵6小時無人知 極機密軍網遭駭

蘋果日報 2016年08月16日

未戰先敗!國軍專責對中國進行通訊、電子訊號偵蒐及情報蒐集的國防部電訊發展室,居然首度發生「極機密」的軍網被人入侵六小時後,單位才發現並緊急「補破網」,除將攜帶隨身碟入侵軍網的女中尉記二大過汰除外,也全面檢討資安管制。國防部官員抨擊電展室資安管控簡直「太鬆散,也太扯了!」萬一有任何情資外流,影響程度絕對「比雄三誤射還嚴重!」

位於林口的電展室是國軍最神秘的單位,下有聯偵中心與北、中、南電監中心,加上台灣本島與金、馬外島所設立三十多個地面電子偵蒐站、通信情報監聽站,共同組成對中國的電子偵蒐網。而聯偵中心則負責資訊的整合分析。

據相關人士透露,電展室不僅可對兩岸之間的行動電訊進行監控,最主要的功能便是針對中國解放軍所屬的各部隊電子訊號、保密通訊及戰術情報進行蒐集及密碼破解。此外,目前國軍的衛星偵蒐戰力,也是由電展室負責,專門提供軍方掌握共軍的部署及通聯情資。

違規帶隨身碟存取

曾擔任通資管制的軍官透露,軍網及電展室所設置的網路,均屬封閉型網路,國防部在每部電腦上除將存取的機制封閉外,並設定一旦有USB隨身碟插入,監控的終端機都會有警示,所以拿USB侵入軍網而不被發現,是絕對不可能。

諷刺的是,理應堅不可破的電展室,竟發生軍網被入侵卻不知的離譜事件。據了解,電展室聯偵中心位於金門工作組、曾到中國南京大學讀書的古姓女中尉,今年四月三日違規私帶USB隨身碟進入工作區,首先侵入國軍所架設的一般軍網約四小時,而後再入侵更機密的電展室內部網路二小時,整個入侵時間長達六小時,單位的通資人員卻都沒有發現。

原僅記一大過調職

古女準備離開營區時,被衛哨發現包包中攜帶疑似機密資料,隨即通知單位保防官處理,保防官陪同古女到寢室,發現古寢室內有從辦公室攜出的疑似機密資料及未經報備核准的筆記型電腦,經查才發現單位軍網遭古女入侵,電展室立即組專案小組飛到金門調查,最後聯偵中心將古女記一大過處分,調回林口電展室,但仍讓她繼續處理機密資料。

電展室表示,古女使用USB入侵的電腦,只要善用一些技巧,即可順利存取資料,讓他們至為訝異,經過追查才知曉,金門站今年進行軍網防火牆設定時,並沒有將被侵入電腦警告訊息回傳到監控主機,相關違失人員均會依規定懲處。

因古女僅被記一大過,電展室人員認為有包庇之嫌,上月初向《蘋果》爆料。經《蘋果》詢問後,電展室才遲至七月十八日召開人評會,以違反「國軍通資安全獎懲規定」將古女記大過二次懲處,並列入不適服現役的汰除對象,也將她調整至行政單位管制。

國軍稱無機密資料

為避免情資外洩,國防部早已律定,進入工作場所不得攜帶個人智慧型手機、筆記型電腦及隨身碟,如違反規定,至少都是一支大過以上懲處。古女為何以身試法?據透露,古女當時辯解,她想報考博士班,因此藉由國軍內部網站下載相關資料研讀,但在入侵一般軍網後,沒有查到她想要的資料,才會進一步到更機密的電展室網站流覽。

電展室官員後來在古女的隨身碟及筆電中,發現有存置國防部整評室所出版限閱的「國際情勢雙週刊」等二十六篇,並無機密等級的資料。但為了解古女是否說謊,電展室也對她進行忠誠儀測,認定古女並沒有說謊,並排除情蒐疑慮。

「沒打仗就被偷光」

綠委羅致政抨擊說,國軍網路遭侵入是相當嚴重的事,絕對要嚴懲失職人員,另外也要追查是否還有其他人透過這種方式在軍網中下載機密資料,定要嚴防類似「史諾登」將國家的機密資料下載後,所造成的影響。

藍委江啟臣指出,國軍如果連最基本的機密保護、人員紀律的管理都無法確保,這個部隊還不用打別人,自己內部的東西都被偷光了,因此,不管古姓中尉的目的是否為竊取機密,既已違反資安紀律,就應法辦。

國防部電訊發展室

成立時間:1929年在上海成立,並由軍事委員會委員長蔣中正指揮,名為「陸海空軍總司令部電務股」

組織沿革:1950年遷台,1955年改為「國防部技術研究室」,1963年改組為「國防部電訊發展室」

主要任務:早期負責監聽、密碼攔截等任務,目前負責兩岸電子訊號監控、衛星訊號等情報蒐集任務

單位主管:劉得金中將

單位位置:新北市林口區

資料來源:《蘋果》資料室

電展室出包案例

2016/06/12 電展室駐台南的蔡姓女少校,因工作業務壓力過大,在自家陽台上吊自殺。國防部次長柏鴻輝坦承軍方心輔機制出問題

2007/04/02 電展室主任趙連弟中將,遭人舉發對女軍官有言語與不當肢體碰觸,被國防部下令調職海軍司令部委員

2005/05/12 電展室少校莊柏欣涉嫌自2004年起,洩漏破譯資料情報給中國。逮捕莊姓現役軍人及退役軍官黃耀中、蘇東宏等共17人,莊最後遭高等軍事法院判處無期徒刑

資料來源:《蘋果》資料室

54新觀點 2016-08-16 專破大陸解放軍密碼!聽風者好神!電展室怪咖多...

▶ 54新觀點 2016 (按時更新):https://www.youtube.com/playlist?list...

漢光出師不利...勇虎故障打滑?墜溪翻覆三死!

專破大陸解放軍密碼!聽風者好神!電展室怪咖多...

絕密電展室保密破功...女軍官竊密無人知!

軍機外洩!木馬程式入侵台軍,機密資料全登陸?

女軍官入侵極機密軍網6小時無人知!

電展室清風園神秘會所...退休情報員聚集地?

https://youtu.be/UA43Aoas4vs

若網頁無法觀看,則請點選YouTube連結網址,前往YouTube觀看。

新型 Bad USB 惡意攻擊,USB 成為駭客入侵管道

洪免 發表於 2014年8月02日

現代人應該每天都會接觸到有 USB 插頭的物品,不管是 USB 隨身碟、USB 滑鼠或 USB 充電線等等,德國 SR Labs 科學家 Karsten Nohl 和 Jakob Lell 指出,只要透過改寫 USB 控制晶片程式,不管是利用哪一種裝置,駭客都能輕易入侵你的電腦,除非你用強力膠封住 USB 插孔,不然目前沒有任何安全措施可以抵擋 USB 攻擊。

Nohl 和 Lell 預計在下周舉行的 Black Hat 駭客大會上展示他們最新研究出的駭客攻擊方式,名為 Bad USB 的惡意軟體可以將你的任何一個 USB 裝置變成駭客助手,例如控制 USB 鍵盤直接在電腦上輸入命令或是安裝惡意程式,因為是由鍵盤輸入的訊號,所以電腦也不會發現這些指令有問題。

Nohl 表示,他的團隊已經模擬透過編寫惡意程式到智慧型手機使用的 USB 控制晶片上來進行網路攻擊。一旦 USB 設備連接上電腦,惡意程式可以記錄鍵盤輸入歷程、挖掘通訊紀錄和破壞數據。

由於 USB 的用途廣泛,若是這個軟體被安裝在手機或是其他的行動裝置上,那麼 Bad USB 就變得像間諜一樣,可以監控你的手機內容,所有的個資或隱私都將一覽無遺,更糟糕的是它可以透過編程來感染任何一種連接到電腦上的 USB 裝置,即使重新安裝作業系統也沒辦法解決感染問題,而且病毒具有繁殖能力,幾乎是難以刪除。

然而目前沒有任何一款防毒軟體可以解除這個風險,因為防毒軟體只會掃描寫到硬碟中的軟體,至於用來控制 USB 韌體並不在掃描範圍中。在研究人員想出解決對策之前,只能先呼籲晶片製造商好好重視晶片保護措施,讓 USB 上運行的軟體更難以變更。

本文出處:http://www.techbang.com/posts/19374-new-malicious-bad-usb-usb-hack-tube

Black Hat USA 2010: Jackpotting Automated Teller Machines Redux 4/5

上傳日期:2010年8月14日

https://youtu.be/v-dS4UFomv0

若網頁無法觀看,則請點選YouTube連結網址,前往YouTube觀看。

駭入ATM讓它吐鈔 他當初用了這2種方式

20160712 蘋果日報

台灣發生國內首宗入侵自動提款機(ATM)使其吐鈔的犯罪,而類似手法其實紐西蘭「白帽駭客」巴納比‧傑克(Barnaby Jack)曾公開示範,他在2010年時在全美駭客大會展示插入帶有惡意程式的隨身碟和取得ATM網址後從遠端入侵,兩種方式都成功讓ATM吐出鈔票來。

傑克當年示範的兩種ATM都是使用Windows CE系統,其中一款被他發現有遠端存取漏洞,於是他取得ATM網址後,直接從遠端植入Rootkit程式令其吐鈔;而另一款提款機雖然網路保護較為安全,不過硬體設計上外蓋保護卻不足,傑克在網路上買到鑰匙後直接開啟外蓋,然後將帶有攻擊程式的USB隨身碟插入,指示ATM吐鈔。ATM製造商後來聽取了傑克的建議改善系統,而他則於2013年在美國舊金山住處猝死,得年35歲。

而駭客攻擊手法在近年來不斷精進,據《T客邦》網站報導,有東歐駭客自製銀行木馬Carbanak入侵俄羅斯央行系統後竊取帳戶;也有利用網路釣魚、惡意軟體等入侵銀行系統後從ATM取款;還有製造商發現,有ATM被插入外接裝置,透過電話或網路線截取使用者的資料。

【報你知】駭客分類:

黑帽駭客:惡意攻擊系統、盜用資料以牟利的電腦罪犯

白帽駭客:受僱於企業測試系統偵錯、提醒企業改善者(巴納比‧傑克曾擔任網路安全軟體公司McAfee、IOActive網路安全主管)

灰帽駭客:介於黑帽與白帽之間,有時入侵系統作小幅修改,藉以提醒對方或拿報酬幫忙改進

紅帽駭客:受僱於政府部門,專門入侵其他政府的主機網路

藍帽駭客:多數是為了好玩或是報復,針對特定人士或企業而入侵,通常情況這類人較為被動,除非被激怒否則不會主動出手

綠帽駭客:指駭客界的菜鳥,熱衷學習並肯聽命於有經驗的駭客

還敢用無線滑鼠?駭客能在百米外控制它

Inside 網摘

匿名

還在使用無線滑鼠嗎?恭喜你,你的電腦很可能在百米之外被「懸絲控制」。

安全公司「巴士底獄」最近發現了一個驚天秘密,那就是:大多數無線滑鼠和接收器之間的通信訊號是不加密的。根據這個特性,加上對於漏洞的利用,駭客可以在附近向目標電腦的滑鼠接收器發送訊號,而目標電腦就會完全「委身」於駭客,做出一些臉紅心跳的行為,例如——下載一些木馬什麼的。

由於事發突然,目測羅技、微軟、聯想、戴爾、技嘉、惠普等滑鼠大廠全部中招。截至目前,只有羅技推出了升級補丁。

15 美金就能駭進他人電腦

說到原理,其實並不難。大多數滑鼠製造商為了用戶的使用方便,對於所有產品都採取通用的協議。也就是說,如果你的接收器不小心被弄丟了,你不需要去重新買一套滑鼠,而是可以換一個接收器繼續使用。

駭客恰恰利用了這個特性,模擬同樣的滑鼠訊號,讓接收器誤以為一個新的滑鼠接入,從而繼續聽從指揮。

當然,這裡面存在一個技術難題。

用過無線滑鼠的朋友都記得,新買來的滑鼠需要經過一個和接收器配對的過程才能使用,這個過程大概 30 秒。由於在入侵之前,駭客無法接觸到目標電腦,所以理論上沒有機會進行配對。不過,「巴士底獄」恰恰發現了一個漏洞,可以強行繞過絕大多數滑鼠的配對過程。只需要一秒鐘時間,就能「霸王硬上弓」強勢配對成功。

更讓人驚訝的是,這套攻擊設備非常便宜,只需要 15 美元。

▲偽裝滑鼠/鍵盤訊號的示意圖

▲目前可以被攻擊的滑鼠型號,快找找自己滑鼠有沒有問題吧!

本文出處:https://share.inside.com.tw/posts/23837

USB爆大漏洞 鼠標鍵盤USB装置均成駭客目標

014-08-04 新唐人

資安界爆出震撼彈,一個名為BadUSB的致命資安漏洞,近期在美國被發現,駭客將可能利用這項漏洞,寫出感染周邊硬體,包括滑鼠、鍵盤、外接USB裝置,成為駭客下手的目標。

平時隨處可見的USB裝置,滑鼠、鍵盤、螢幕有沒有想過,竟然都可能成為電腦病毒的溫床。根據網路媒體報導,在全球重要資安會議Black Hat上,有資安專家公佈,發現USB潛在的致命資安漏洞。由德國的Security Research Labs公佈,發現USB裝置裡頭的韌體晶片,居然可以在安裝裝置時,被攻擊與入侵,並且可從新程式化改寫韌體,變成具備感染能力的USB裝置,而且一般防毒軟體根本測不出來。趨勢科技台灣技術支援部資深經理簡勝財:〝嘗試會感染USB的韌體,在感染韌體這一塊,的確是目前防毒軟體沒有辦法做防護的,但是通常駭客要寫出這樣的病毒程式,他並不會說只是單純說要感染他的韌體而已,他進一步想要做的是,達到擴散以及大量感染的目的。〞

這種被命名為BADUSB的漏洞,不容易防範與辨識,可能隨時安插一個滑鼠就遭到感染,成為潛在的重要資安問題。不過資安公司也表示,現階段裝置的韌體晶片組成複雜,除非針對特定硬體或對像進行反破譯,應該不至於馬上快速擴散。趨勢科技台灣技術支援部資深經理簡勝財:〝以去感染韌體這種管道的話,它必須很針對性的,針對特定的硬體,有晶片的版本,韌體的版本,也因此他所針對的應該是特定的硬體廠商,也因此它要做大規模的擴散有一定的難度。〞 資安專家也強調,雖然韌體感染無法避免,但任何病毒在接觸電腦要進行下一步惡意動作時,電腦中的防護軟體,是可以提供保護的。趨勢科技台灣技術支援部資深經理簡勝財:〝當它有做這個複制病毒到電腦上的這個情況呢,我們還是可以透過防毒軟體去做偵測及掃瞄的動作。〞

簡勝財:〝目前這個病毒是驗證階段為主,所以當目前,其實未必有真正的樣本在網路上流通,當然真的有病毒的樣本在網路上流通的時候,我們會即時收集這些樣本回來做分析,製作相對的病毒碼去保護我們所有的客戶。〞 BadUSB漏洞可以說是震撼資安業界,對應的方法,也有了廣泛的討論,未來,如果新的蠕蟲病毒誕生,除了需要打造USB周邊裝置的硬體掃瞄器,用來掃瞄漏洞,而個人電腦方面,基本的安全防護仍是不可少。

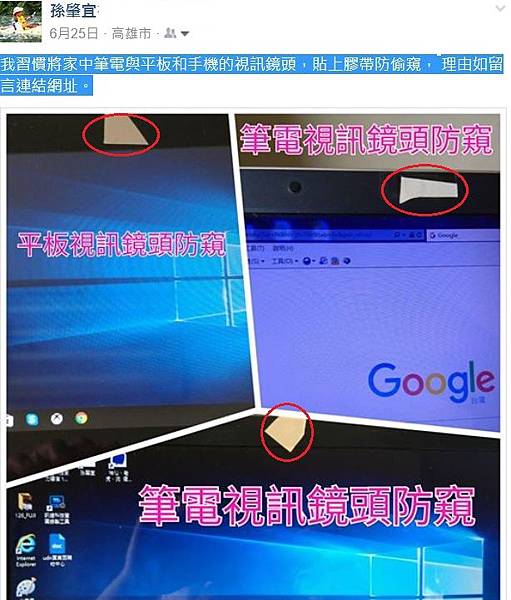

我習慣將家中筆電與平板和手機的視訊鏡頭,貼上膠帶防偷窺。

不只祖克伯,FBI 局長也在筆電視訊鏡頭貼膠帶防偷窺

當 Instagram 總用戶數正式突破 5 億大關,Facebook 執行長 Mark Zuckerberg 也透過個人帳號向團隊道賀;不過眼尖的國外媒體卻發現,他的 MacBook Pro 攝錄鏡頭與雙麥克風都用膠帶封上,應是為了防止隱私洩漏。過去 Mark Zuckerberg 在辦公室進行 Facebook 直播互動時,也有國外網友觀察到這件事。

事實上不只 Mark Zuckerberg,就連美國聯邦調查局(FBI)局長 James Comey 也採同樣作法。4 月份他在凱尼恩學院(Kenyon College)發表演說,於 Q&A 時間就曾公開表示自己筆電的視訊鏡頭也貼上膠帶,以避免被偷窺的可能性。

James Comey 擔心透過視訊鏡頭被偷窺的疑慮是合理的,但諷刺的是,當今 FBI 就曾以惡意軟體入侵嫌疑犯的視訊鏡頭,以達到監視目的。此外,爆料 PRISM 稜鏡計畫的 Edward Snowden,就曾提供美國國家安全局(NSA)名為「光纖神經」(Optic Nerve)的文件,指出英國情報單位政府通訊總部(Government Communications Headquarter,GCHQ)與 NSA 合作,以每 5 分鐘一次的間隔擷取 Yahoo 用戶的視訊畫面,GCHQ 半年內就取得 180 萬個 Yahoo 用戶的照片。

現今科技公司已為用戶提供加密技術與隱私防護,執法單位不能任意介入,即使有法院命令也不一定可行。而 James Comey 仍堅持認為絕對的隱私阻礙了公權力執法,倡議科技公司在必要時刻應該支援聯邦政府,回顧今年蘋果不願協助 FBI 解鎖加州槍擊案嫌犯 iPhone 的事件,即是明顯的案例。

James Comey 一方面認為科技公司不應做出牢不可破的產品,阻礙公權力執法;但另一方面卻又認為科技產品防不了駭客,擔心個人隱私,國外媒體紛紛批評這是雙重標準。

回到在視訊鏡頭貼上膠帶一事,雖然無法完全阻止不法駭客或情治單位記錄用戶的隱私,但多多少少能防止他們觀看或擷取視訊的現場畫面。如果連堂堂社群網站創辦人與聯邦調查局局長都用如此簡單的方式防範隱私外漏,讀者您是否也該做點什麼來保護個人隱私?

讀者不妨參考《偷窺駭客》(Ratter)這部驚悚電影,劇情即是以駭客窺探私人生活作為主軸。

《偷窺駭客》(Ratter) 預告片 (HD 1080 中字)

我們每天使用電話、筆電和網路,但當我們盯著螢幕看的時候,誰又在另一端看著我們呢? 艾瑪是一位年輕的研究生,剛從美國西部搬到紐約,非常興奮可以在大城市裡獨立生活。但當一位駭客入侵她的電腦,艾瑪的私生活從此被一覽無遺,讓她了解到自身安全有多脆弱。由艾希莉班森領銜主演,這部心理驚悚電影講述一個攝影機與窺探無所不在的世界。

發佈日期:2016年2月25日

https://youtu.be/9x4RzDgYeew

若網頁無法觀看,則請點選YouTube連結網址,前往YouTube觀看。

本文出處:http://technews.tw/2016/06/23/fbi-director-also-puts-tape-over-his-webcam/

留言列表

留言列表